In questo articolo, Sicurezza informatica e Cybersecurity, definiamo il concetto di sicurezza informatica, cosa sono le vulnerabilità, le minacce e gli attacchi e in che modo è possibile gestire e difendersi dagli attacchi informatici

Indice dei contenuti

-

La sicurezza informatica

- Introduzione

- Cybersecurity e modello DIKW

- I fondamenti della sicurezza informatica (CIA Triad)

- Attacchi e minacce informatiche

- Incidenti e vulnerabilità

- Malware: struttura e tipologie

- Strategie di attacco informatico

- Cyber Kill Chain

- Perché la Cyber Kill Chain è fondamentale nella difesa informatica

- La difesa informatica

- Struttura generale del modello NIST

- 1. Preparazione (Preparation)

- 2. Identificazione e rilevamento (Detection u0026 Analysis)

- 3. Contenimento, eradicazione e ripristino

- 4. Attività post-incidente (Post-Incident Activity)

- Relazione tra Incident Response e Cybersecurity Framework (CSF)

- Schema riassuntivo

- Punto chiave da ricordare

- SIEM, SOC e CERT

- Collegamento operativo con il Incident Response Life Cycle (NIST)

- Differenze chiave tra SOC, SIEM e CERT

- Esempio pratico di scenario reale

- Conclusione

La sicurezza informatica

Introduzione

La sicurezza informatica rappresenta uno degli ambiti più critici dell’informatica moderna. In un contesto caratterizzato dalla crescente digitalizzazione di processi aziendali, servizi pubblici e comunicazioni personali, la protezione dei dati e dei sistemi informatici è diventata una priorità strategica.

Obiettivo della sicurezza informatica è prevenire, rilevare e gestire eventi dannosi che possano compromettere informazioni, infrastrutture e servizi digitali. Tali eventi possono derivare da attacchi intenzionali, errori umani, guasti tecnologici o calamità naturali.

Nel mondo professionale, la cybersecurity non è più solo un problema tecnico, ma coinvolge aspetti organizzativi, normativi e strategici, risultando centrale in ambito industriale, sanitario, finanziario e governativo.

Cybersecurity e modello DIKW

Il termine cybersecurity indica l’insieme di tecnologie, processi e pratiche finalizzate alla protezione di sistemi informatici, reti e dati da attacchi informatici e accessi non autorizzati.

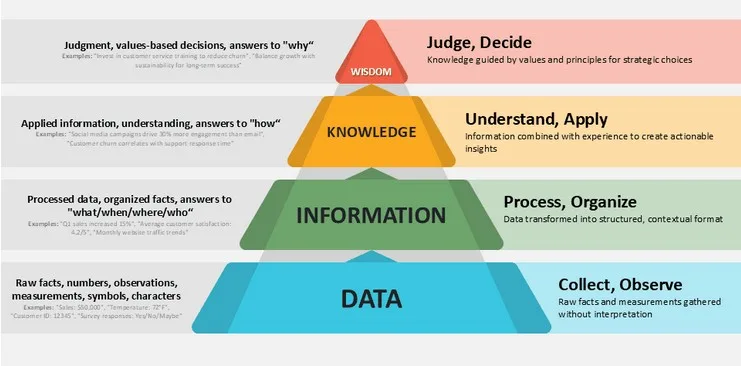

Per comprendere il valore delle informazioni da proteggere, è utile introdurre il modello DIKW, che rappresenta una gerarchia del valore dei dati.

Il modello DIKW (Data, Information, Knowledge, Wisdom)

Il modello DIKW descrive il percorso che trasforma un semplice dato in conoscenza utile per prendere decisioni consapevoli:

-

Data (Dati)

Sono elementi grezzi, privi di contesto.

Esempio: una sequenza di numeri come “23, 45, 67”. -

Information (Informazioni)

I dati elaborati e contestualizzati.

Esempio: “23°C è la temperatura rilevata in aula”. -

Knowledge (Conoscenza)

Capacità di interpretare le informazioni sulla base dell’esperienza.

Esempio: sapere che una temperatura superiore a 30°C può causare disagio. -

Wisdom (Saggezza)

Capacità di prendere decisioni corrette e responsabili.

Esempio: decidere di attivare un sistema di climatizzazione.

👉 Punto chiave: mentre l’informatica si colloca a livello 2 del modello, la sicurezza informatica tutela principalmente i livelli più alti del modello (informazione, conoscenza e saggezza), poiché hanno il maggiore valore strategico e, utilizzando la conoscenza acquisita si propone di attuare misure di protezione e strategie di difesa contro gli attacchi

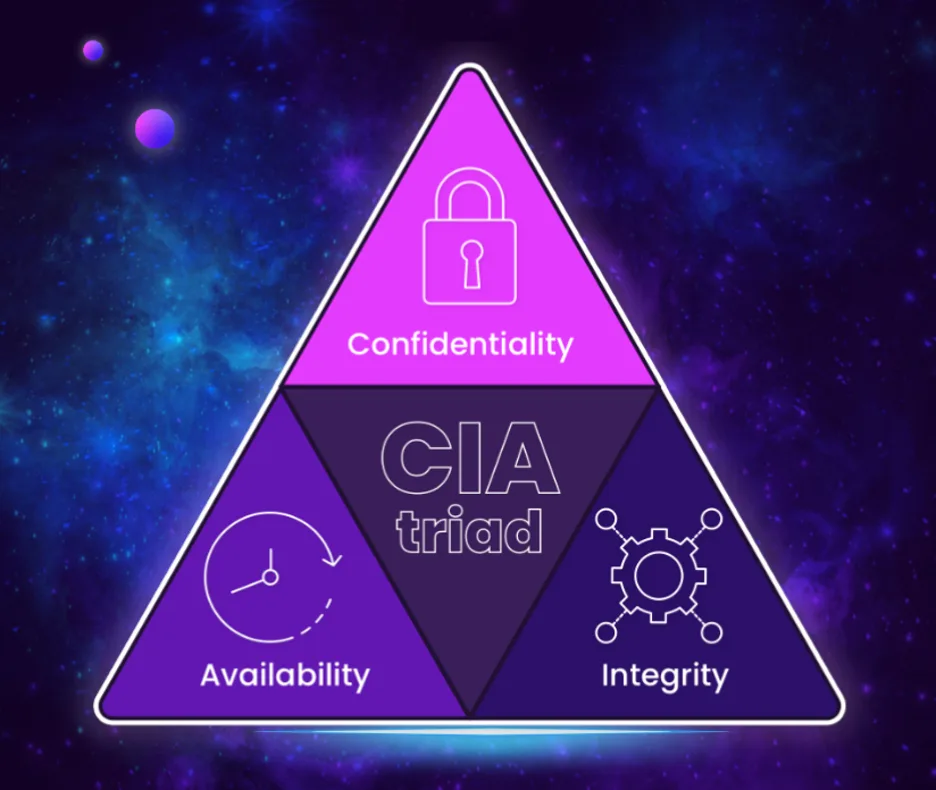

I fondamenti della sicurezza informatica (CIA Triad)

La sicurezza informatica si basa su tre principi fondamentali, noti come CIA Triad:

Confidentiality (Riservatezza)

Garantisce che le informazioni siano accessibili solo a soggetti autorizzati.

Esempi di strumenti: crittografia, autenticazione, controllo degli accessi.

Integrity (Integrità)

Assicura che i dati non vengano alterati in modo non autorizzato.

Esempi di strumenti: hash crittografici, firme digitali, controlli di versione.

Availability (Disponibilità)

Garantisce che sistemi e informazioni siano disponibili quando richiesto.

Esempi di strumenti: ridondanza, backup, sistemi anti-DDoS.

Incidente informatico

Un incidente informatico è qualsiasi evento che compromette uno o più principi della CIA Triad, causando danni tecnici, economici o reputazionali.

Attacchi e minacce informatiche

Un attacco informatico è un’azione intenzionale finalizzata a violare la sicurezza di un sistema.

Una minaccia è invece una potenziale causa di incidente, che può sfruttare una vulnerabilità esistente.

Social Engineering

Tecniche che sfruttano l’ingegneria sociale per manipolare le persone (capacità di spacciarsi per quello che non si è).

Esempi: phishing, smishing, vishing.

APT (Advanced Persistent Threat)

Attacchi avanzati, mirati e persistenti, spesso condotti da gruppi organizzati o stati.

Obiettivo principale: spionaggio e sabotaggio a lungo termine.

Attacchi sui protocolli TCP/IP

- SYN Flood: saturazione delle risorse tramite richieste TCP incomplete

- IP Spoofing: attraverso falsificazione dell’indirizzo IP del mittente si inganna il sistema facendo credere che il traffico provenga da una fonte fidata

- Man in the Middle (MITM): intercettazione delle comunicazioni al fine di filtrare e rubare informazioni

- Teardrop: pacchetti IP frammentati malevolmente in modo che il dispositivo di destinazione, non riuscendo a riassemblarli va in tilt

- Botnet: reti di dispositivi compromessi da software malevolo

- DDoS: attacco distribuito per rendere indisponibile un servizio attraverso sovraccarico di richieste al server che, come conseguenza, rallenta o si blocca

Incidenti e vulnerabilità

Una vulnerabilità è una debolezza di un sistema che può essere sfruttata da una minaccia.

Un incidente si verifica quando la vulnerabilità viene effettivamente sfruttata.

Classificazione delle vulnerabilità

Le vulnerabilità si distinguono in:

- Intrinseche: legate alla natura aperta dei dispositivi o software che fanno parte della rete di comunicazione

- Tecnologiche: dipendenti da hardware o sistemi obsoleti

- Umane: causate da errori, scarsa formazione o cattive pratiche

Strumenti di classificazione

MITRE Corporation con il Dipartimento di sicurezza degli USA aggiorna costantemente il database di minacce e vulnerabilità. In particolare:

- CWE (Common Weakness Enumeration): catalogo delle debolezze software e hardware

- CVE (Common Vulnerabilities and Exposures): identificatori univoci delle vulnerabilità.

- CVSS (Common Vulnerability Scoring System): sistema di valutazione della gravità (0–10)

Malware: struttura e tipologie

Il malware è un software progettato per arrecare danni o ottenere accessi non autorizzati.

Struttura del malware:

- Vettore: modalità di diffusione (email, USB, download)

- Payload (carico utile): parte dannosa che esegue l’azione malevola

Tipologie principali:

- Virus

- Worm

- Trojan

- Ransomware

- Spyware

Strategie di attacco informatico

Gli attacchi informatici sono spesso associati a specifici profili di attaccanti:

- White Hat: esperti di sicurezza etici

- Black Hat: criminali informatici

- Gray Hat: comportamento ambiguo

- Script Kiddie: utenti poco esperti che utilizzano strumenti creati da altri per condurre attacchi

- Hacktivist: attivisti digitali che attraverso attacchi cercano di promuovere cause ideologiche

Cyber Kill Chain

La Cyber Kill Chain è un modello concettuale sviluppato da Lockheed Martin che descrive le fasi sequenziali di un attacco informatico mirato.

Il suo scopo principale è consentire ai difensori di comprendere, individuare e interrompere un attacco prima che produca danni significativi.

Il modello si basa sull’idea che un attacco non avviene in un unico momento, ma attraverso una catena di azioni logiche e progressive.

Ricognizione (Reconnaissance)

La fase di ricognizione consiste nella raccolta di informazioni sul bersaglio.

L’attaccante cerca di individuare:

- indirizzi IP e domini

- servizi e porte aperte

- tecnologie utilizzate (server, sistemi operativi, applicazioni)

- informazioni pubbliche sugli utenti (social network, siti web)

Tecniche utilizzate:

- scansione delle reti (es. port scanning)

- OSINT (Open Source Intelligence)

- analisi dei DNS

- social engineering preliminare

👉 Obiettivo: identificare il punto più debole del sistema da colpire.

Armamento (Weaponization)

In questa fase l’attaccante prepara l’arma informatica.

Viene creato un payload malevolo, spesso combinando:

- un exploit (che sfrutta una vulnerabilità)

- un malware (trojan, ransomware, spyware)

Il codice viene adattato allo specifico bersaglio per aumentarne l’efficacia e ridurre la possibilità di rilevamento.

Esempio:

Un documento PDF o Word contenente una macro malevola progettata per sfruttare una vulnerabilità nota.

Distribuzione (Delivery)

La fase di distribuzione riguarda il modo in cui il payload viene consegnato alla vittima.

Canali più comuni:

- email di phishing

- siti web compromessi

- download di software infetto

- dispositivi USB

- servizi di messaggistica

👉 In questa fase l’utente è spesso l’anello debole della catena.

Sfruttamento (Exploitation)

Durante lo sfruttamento, il codice malevolo viene eseguito sfruttando una vulnerabilità del sistema bersaglio.

La vulnerabilità può essere:

- software non aggiornato

- configurazione errata

- errore umano (apertura di un allegato malevolo)

Risultato:

l’attaccante ottiene l’esecuzione di codice arbitrario sul sistema della vittima.

Installazione (Installation)

Una volta ottenuto l’accesso, il malware viene installato in modo persistente sul sistema.

Azioni tipiche:

- creazione di backdoor

- modifica del registro di sistema

- installazione di servizi nascosti

- disattivazione dei sistemi di sicurezza

👉 Obiettivo: garantire all’attaccante un accesso stabile e duraturo.

Comando e Controllo (Command and Control – C2)

Il sistema compromesso stabilisce una comunicazione con un server di comando e controllo (C2) gestito dall’attaccante.

Attraverso questo canale, l’attaccante può:

- inviare comandi

- aggiornare il malware

- esfiltrare dati

- coordinare più sistemi compromessi (botnet)

La comunicazione C2 avviene spesso tramite:

- HTTP/HTTPS

- DNS

- canali cifrati

Azioni sull’obiettivo (Actions on Objectives)

È la fase finale dell’attacco, in cui l’attaccante realizza il proprio obiettivo.

Esempi di azioni:

- furto di dati sensibili

- cifratura dei dati (ransomware)

- sabotaggio dei sistemi

- spionaggio industriale

- interruzione dei servizi (DDoS)

Questa fase rappresenta l’impatto reale dell’attacco sull’organizzazione.

Perché la Cyber Kill Chain è fondamentale nella difesa informatica

Il valore della Cyber Kill Chain risiede nel fatto che:

- ogni fase lascia tracce rilevabili

- la difesa può intervenire prima del danno finale

- consente di progettare contromisure mirate

Esempi di difesa per fase:

- Ricognizione → firewall, IDS/IPS

- Distribuzione → filtri email, formazione utenti

- Installazione → antivirus, EDR

- C2 → monitoraggio del traffico di rete

Punto chiave da ricordare

Un attacco informatico può essere fermato in qualsiasi fase della Cyber Kill Chain.

Prima viene interrotto, minori saranno i danni.

La difesa informatica

La difesa informatica si basa su approcci strutturati e standardizzati.

NIST Cybersecurity Framework (CSF) 2.0

Il CSF del NIST fornisce un modello di riferimento per gestire il rischio informatico, basato su funzioni chiave integrate nei processi aziendali.

Incident Response Life Cycle (NIST)

La gestione degli incidenti informatici è un processo strutturato che consente alle organizzazioni di prepararsi, rispondere e ripristinare correttamente i sistemi in seguito a un evento di sicurezza.

Il NIST (National Institute of Standards and Technology) ha definito un modello di riferimento ampiamente adottato a livello internazionale, noto come Incident Response Life Cycle, descritto nella pubblicazione NIST SP 800-61.

Questo modello suddivide la gestione degli incidenti in fasi sequenziali e cicliche, con l’obiettivo di ridurre l’impatto degli attacchi e migliorare continuamente il livello di sicurezza.

Struttura generale del modello NIST

Il ciclo di risposta agli incidenti NIST si articola in quattro fasi principali:

- Preparazione (Preparation)

- Identificazione e rilevamento (Detection & Analysis)

- Contenimento, eradicazione e ripristino (Containment, Eradication & Recovery)

- Attività post-incidente (Post-Incident Activity)

1. Preparazione (Preparation)

La fase di preparazione è fondamentale e precede qualsiasi incidente.

Consiste nella definizione di politiche, procedure e strumenti necessari a rispondere efficacemente agli attacchi informatici.

Attività principali:

- definizione della governance della sicurezza

- creazione di un team di Incident Response (IR Team)

- formazione del personale

- predisposizione di backup e piani di continuità

- configurazione di sistemi di monitoraggio e logging

Strumenti tipici:

- firewall, IDS/IPS

- antivirus ed EDR

- SIEM

- policy di sicurezza documentate

👉 Obiettivo: ridurre il tempo di reazione e limitare i danni in caso di incidente.

2. Identificazione e rilevamento (Detection & Analysis)

In questa fase l’organizzazione rileva un possibile incidente e ne valuta la gravità.

Fonti di rilevamento:

- log di sistema

- alert da SIEM

- segnalazioni degli utenti

- anomalie di rete

- avvisi di CERT esterni

Attività di analisi:

- verifica dell’autenticità dell’evento

- classificazione dell’incidente

- valutazione dell’impatto su CIA (Confidentiality, Integrity, Availability)

- raccolta delle evidenze (log, file, traffico)

👉 Punto critico: distinguere tra falsi positivi ed eventi realmente pericolosi.

3. Contenimento, eradicazione e ripristino

Questa fase è operativa e rappresenta il cuore della risposta all’incidente.

Contenimento (Containment)

Azioni immediate per limitare la propagazione dell’attacco.

Esempi:

- isolamento dei sistemi compromessi

- blocco di account sospetti

- filtraggio del traffico di rete

Eradicazione (Eradication)

Rimozione completa della causa dell’incidente.

Esempi:

- eliminazione del malware

- applicazione di patch

- correzione delle configurazioni errate

Ripristino (Recovery)

Ripristino dei sistemi e dei servizi in condizioni sicure.

Esempi:

- recupero dei dati da backup

- monitoraggio rafforzato post-incidente

- riattivazione progressiva dei servizi

👉 Obiettivo: tornare alla piena operatività evitando recidive.

4. Attività post-incidente (Post-Incident Activity)

Dopo la gestione tecnica dell’incidente, il NIST prevede una fase di analisi e miglioramento continuo.

Attività principali:

- documentazione dettagliata dell’incidente

- analisi delle cause (root cause analysis)

- valutazione dell’efficacia della risposta

- aggiornamento delle policy di sicurezza

- miglioramento delle procedure e degli strumenti

Questa fase consente di trasformare l’incidente in un’opportunità di apprendimento.

Relazione tra Incident Response e Cybersecurity Framework (CSF)

Il ciclo di risposta agli incidenti è strettamente collegato al NIST Cybersecurity Framework, in particolare alle funzioni:

- Identify

- Protect

- Detect

- Respond

- Recover

L’Incident Response Life Cycle rappresenta l’implementazione operativa delle funzioni Respond e Recover.

Schema riassuntivo

- Preparazione → prevenzione e pianificazione

- Rilevamento → individuazione dell’incidente

- Risposta → contenimento ed eliminazione

- Ripristino → ritorno alla normalità

- Lezioni apprese → miglioramento continuo

Punto chiave da ricordare

Una gestione efficace degli incidenti non elimina gli attacchi,

ma ne riduce drasticamente l’impatto e il costo.

SIEM, SOC e CERT

La gestione moderna della sicurezza informatica non si basa su singoli strumenti, ma su strutture organizzative e tecnologiche integrate.

Nel modello NIST, il SOC, il SIEM e il CERT svolgono ruoli complementari all’interno del Incident Response Life Cycle, garantendo continuità, rapidità di risposta e coordinamento.

Il SOC (Security Operations Center)

Il SOC è il centro operativo della sicurezza informatica di un’organizzazione.

Si tratta di una struttura (fisica o virtuale) composta da personale specializzato, responsabile del monitoraggio continuo degli eventi di sicurezza.

Funzioni principali del SOC

- monitoraggio 24/7 di reti, sistemi e applicazioni

- analisi degli eventi e degli alert di sicurezza

- primo livello di risposta agli incidenti

- coordinamento delle attività di Incident Response

- documentazione e reportistica

Il SOC rappresenta il punto di contatto operativo tra tecnologia, persone e processi di sicurezza.

Il SIEM (Security Information and Event Management)

Il SIEM è una piattaforma software che supporta il SOC, raccogliendo e correlando grandi quantità di dati provenienti da diverse fonti.

Funzioni principali del SIEM

- raccolta centralizzata dei log

- correlazione degli eventi di sicurezza

- generazione di alert in tempo reale

- supporto alle indagini forensi

- conformità normativa e auditing

Fonti tipiche di dati:

- firewall

- server

- endpoint

- sistemi IDS/IPS

- applicazioni web

👉 Il SIEM non prende decisioni, ma fornisce informazioni critiche al SOC.

Il CERT (Computer Emergency Response Team)

Il CERT è un gruppo specializzato nella gestione avanzata degli incidenti informatici.

Può operare a livello:

- aziendale

- nazionale

- internazionale

Funzioni principali del CERT

- supporto tecnico durante incidenti gravi

- analisi di malware e minacce avanzate

- coordinamento con enti esterni

- diffusione di bollettini di sicurezza

- gestione delle crisi informatiche

A differenza del SOC, il CERT interviene in modo mirato, spesso solo in caso di incidenti rilevanti o complessi.

Collegamento operativo con il Incident Response Life Cycle (NIST)

Fase 1 – Preparazione

- SOC: definizione delle procedure operative

- SIEM: configurazione delle regole di correlazione

- CERT: redazione di linee guida e best practice

Fase 2 – Rilevamento e Analisi

- SIEM: rileva anomalie e genera alert

- SOC: analizza gli eventi e valuta la gravità

- CERT: supporta l’analisi in caso di minacce avanzate

Fase 3 – Contenimento, Eradicazione e Ripristino

- SOC: isola i sistemi compromessi

- CERT: fornisce supporto specialistico

- SIEM: monitora l’evoluzione dell’incidente

Fase 4 – Post-Incident Activity

- SOC: redige il report dell’incidente

- CERT: analizza le cause e propone miglioramenti

- SIEM: conserva i log per analisi future

Differenze chiave tra SOC, SIEM e CERT

- SOC → struttura operativa (persone + processi)

- SIEM → piattaforma tecnologica di supporto

- CERT → team specialistico di risposta avanzata

👉 Insieme costituiscono l’ossatura della difesa informatica moderna.

Esempio pratico di scenario reale

- Il SIEM rileva un traffico anomalo verso un server interno

- Il SOC analizza l’alert e identifica un possibile attacco APT

- Il CERT interviene per analizzare il malware

- Viene avviata la procedura NIST di contenimento e ripristino

- L’incidente viene documentato e usato per migliorare la sicurezza

Punto chiave da ricordare

Una risposta efficace agli incidenti richiede

strumenti (SIEM), strutture operative (SOC) e competenze specialistiche (CERT).

Conclusione

La sicurezza informatica è una disciplina trasversale e strategica, fondamentale per garantire l’affidabilità dei sistemi digitali. Comprendere minacce, vulnerabilità e modelli di difesa consente agli studenti di acquisire competenze chiave, spendibili sia nel mondo del lavoro sia nella prosecuzione degli studi.

Lascia un commento