In questo articolo, Le reti LAN e lo standard 802, analizziamo le modalità con le quali le reti LAN accedono al mezzo trasmissivo utilizzando i protocolli di accesso alla rete specificati dagli standard 802 (ETHERNET)

Indice dei contenuti

Introduzione

Nel mese di febbraio del 1980 gli enti di standardizzazione IEEE, ISO, ANSI hanno dato vita ad un progetto con l’obiettivo di stabilire come devono essere realizzate le reti LAN ai livelli fisico e data link del modello ISO/OSI in termini di servizi disponibili e di protocolli per l’espletamento di tali servizi. Tale progetto ha preso il nome dal mese (2) e dall’anno (80) in cui ebbe inizio. Naque così il progetto IEEE 802. Tale progetto, in continuo aggiornamento, si propone dunque di standardizzare le principali tecnologie di rete e definire un’insieme di regole per passare da una tecnologia all’altra

Lo standard 802

Gli standard introdotti dal Progetto 802 stabilirono 20 categorie con cui identificare

i diversi modi di accedere al canale di trasmissione già commercializzate e quelle ancora in fase progettuale:

| Standard IEEE 802 | Descrizione |

|---|---|

| 802 | Overview and Architecture |

| 802.1 | Bridging and Management |

| 802.2 | Logical Link Control |

| 802.3 | CSMA/CD Access Method (Ethernet) |

| 802.4 | Token-Passing Bus Access Method |

| 802.5 | Token Ring Access Method |

| 802.6 | DQDB Access Method (Distributed Queue Dual Bus) |

| 802.7 | Broadband (Technical Advisory Group) |

| 802.8 | Fiber-Optic (Technical Advisory Group) |

| 802.9 | Isochronous LAN |

| 802.10 | Interoperable LAN/MAN Security |

| 802.11 | Wireless LAN (Wi-Fi) |

| 802.12 | Demand Priority Access Method (100VG-AnyLAN) |

| 802.13 | Cable-TV Based Broadband Networks (mai completato) |

| 802.14 | Cable Modem LAN |

| 802.15 | Wireless PAN (Bluetooth) |

| 802.16 | Broadband Wireless MAN (WiMAX) |

| 802.17 | Resilient Packet Ring (RPR) |

| 802.18 | Radio Regulatory (Technical Advisory Group) |

| 802.19 | Coexistence (Technical Advisory Group) |

| 802.20 | Mobile Broadband Wireless Access |

Il problema di fondo che il progetto IEEE 802 si è proposto di risolvere, oltre alla standardizzazione e l’interoperabilità delle diverse tecnologie di rete, è stato quello di stabilire degli algoritmi di accesso al canale cioè definire delle tecniche che consentissero di evitare eventuali conflitti tra più stazioni che vogliono trasmettere sullo stesso mezzo trasmisivo.

Ci sono due possibilità:

La tecnica a contesa: se due o piu stazioni vogliono tarsmettere simultaneamente il conflitto viene risolto secondo alcune regole di mediazione. Le prestazioni possono essere calcolate solo statisticamente, in relazione alla probabilità che all’inizio di una trasmissione non vi sia una contesa tra stazioni per l’accesso al mezzo trasmissivo. Non è quindi possibile stabilire a priori l’intervallo di tempo necessario per portare a termine una trasmissione. La più nota tecnica a contesa è la CSMA/CD (Carrier Sense Multiple Access with Collision Detection) basata sulla gestione delle collisioni. Le reti Ethernet (IEEE 802.3) con hub e velocità di 10 Mbps utilizzano questa tecnica (verrà poi soppiantata dalle tecniche di switching con l’introduzione degli switch). Un’altra tecnica è la CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) basata sulla prevenzione delle collisioni. Le reti Wi-Fi (IEEE 802.11) utilizzano questa tecnica che verrà approfondita nelle lezioni successive

La tecnica deterministica: dà luogo a reti deterministiche, in cui ogni trasmissione avviene in un istante definito e sicuramente va a buon fine, dato che in quell’istante la stazione trasmittente è l’unica a possedere l’accesso al canale. Le prestazioni delle reti non a contesa possono essere determinate con precisione, rendendo le reti particolarmente adatte alle trasmissioni in real time. Le più note tecniche deterministiche sono quelle basate su un token (gettone) che autorizza a trasmettere chi se ne impossessa. Lo standard Token Ring (IEEE 802.5) utilizza questa tecnica

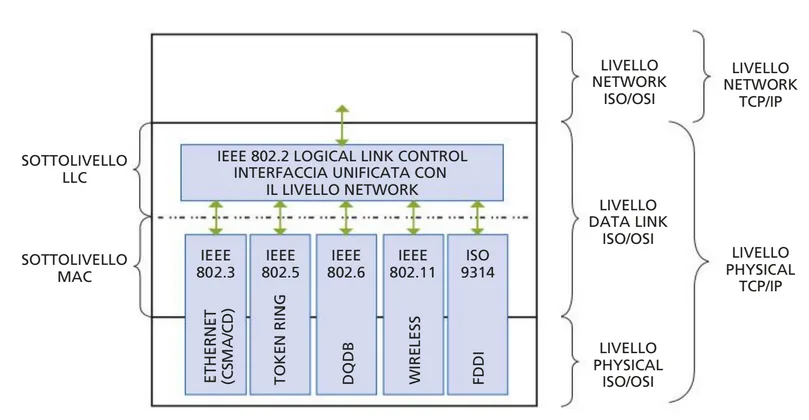

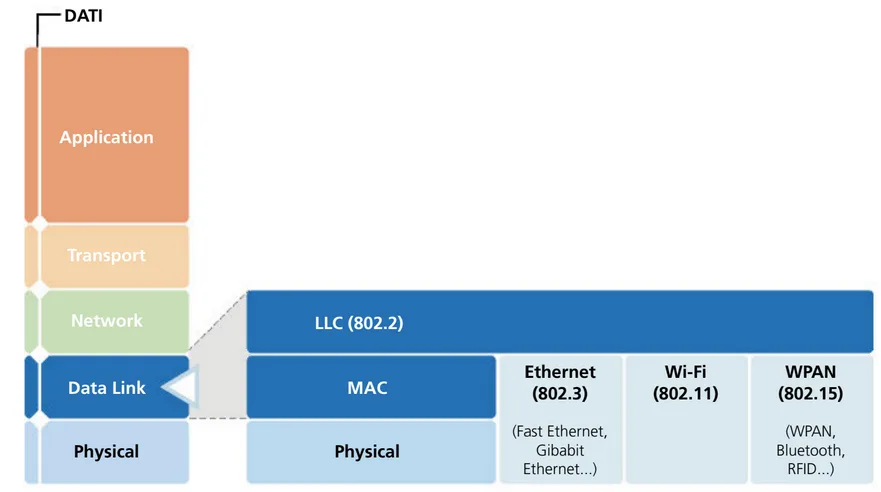

Le architetture di rete hanno dovuto tenere conto delle diverse tecnologie e dei metodi di accesso alternativi standardizzati dal Progetto 802. In particolare il livello Data Link di ISO/OSI è stato suddiviso in due sottolivelli: LLC (Logical Link Control) e MAC (Media Access Control) che rappresentano il cuore del Progetto 802

In questo senso i due grandi problemi descritti in precedenza sono stati risolti definendo i due sottolivelli:

- LLC –> soluzione al problema dell’interfaccia unificata verso il livello Network

- MAC –> soluzione al problema dell’accesso al mezzo trasmissivo condiviso

Analizziamoli nel dettaglio.

Sottolivello superiore LLC: 802.2

Il sottolivello superiore è l’LLC che ha il fondamentale compito di fornire un’interfaccia unificata verso il livello Network, pur a fronte di tecnologie trasmissive

e mezzi fisici differenziati. Può inoltre occuparsi del controllo del flusso di trasferimento dei dati

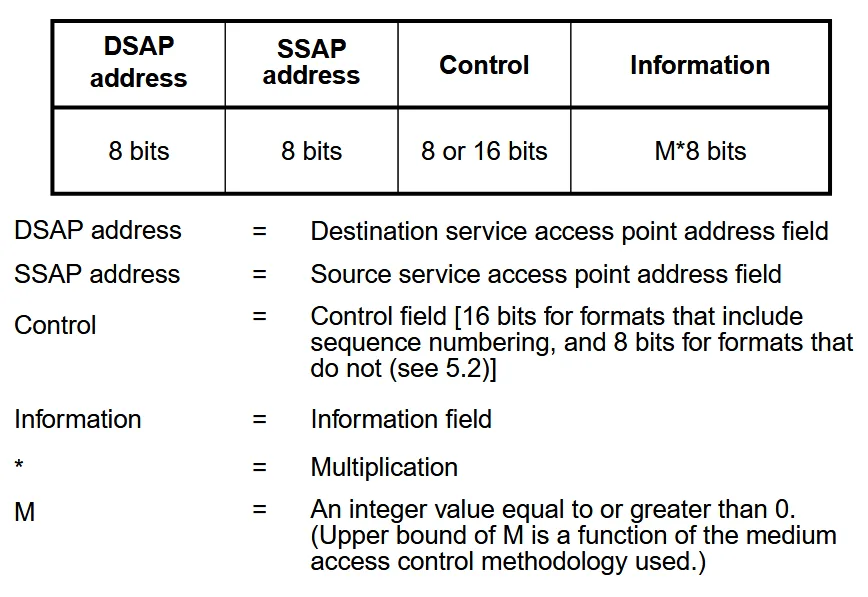

Il formato della trama dell’LLC è il seguente:

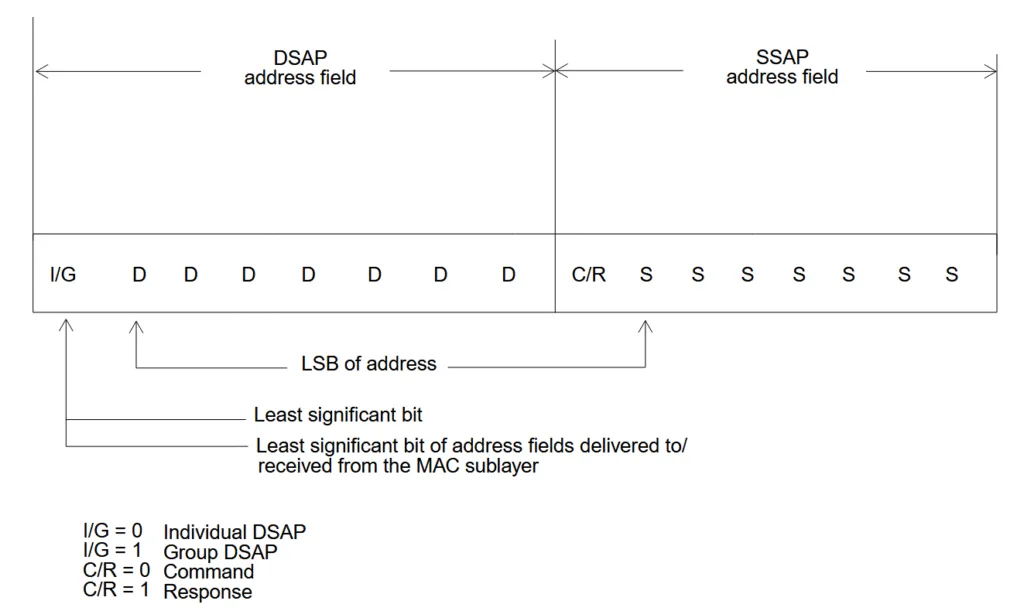

Poiché a livello di Network possono operare vari protocolli (il principale è IP), il

sottolivello LLC deve individuare qual è il protocollo usato per la comunicazione. Proprio per questo scopo il frame di LLC contiene due indirizzi, da un byte ciascuno, detti DSAP (Destination Service Access Point) e SSAP (Source Service Access Point), che rappresentano rispettivamente l’identificatore del protocollo di livello superiore, cui deve essere consegnato il frame (PDU) ricevuto, e l’identificatore del protocollo di livello superiore, da cui il packet è arrivato nel dialogo tra due peer entity.

Il bit meno significativo (LSB) dell’indirizzo DSAP (Destination Service Access Point) nell’LLC (Logical Link Control), fare attenzione, da specifica 802.2 il LSB è quello a sinistra, indica se l’indirizzo si riferisce a un singolo SAP (Service Access Point) o a un gruppo di SAP. Nello specifico, se il bit meno significativo è 0, si tratta di un indirizzo individuale, mentre se è 1, si tratta di un indirizzo di gruppo. Analogamente il LSB del SSAP vale 0 se si tratta di un comando mentre vale 1 se si tratta di una risposta.

Il sottolivello LLC prevede 3 modi di funzionamento:

- Unacknowledged Connectionless Service: costituito solo da primitive di trasferimento dati, è un servizio non affidabile e non orientato alla connessione.

- Connection Oriented Service: costituito da primitive di trasferimento e di apertura e chiusura di una connessione con le funzioni per il controllo di errore, di flusso e di conservazione della sequenza

- Semireliable Connectionless Service: costituito anch’esso solo da primitive di trasferimento dati ma, pur essendo non orientato alla connessione, prevede una conferma di ricezione (ACK) per i datagrammi inviati e garantisce la consegna ordinata dei dati trasmessi

Il campo Control può essere lungo 1 o 2 byte e avere 3 formati:

- il formato information è usato per le trame che trasportano i dati in modalità

connessa e ha anche la possibilità di trasportare un acknowledge (ACK) per la trasmissione nella direzione inversa (tecnica detta di piggybacking). Le trame di

questo formato sono dette I-frame; - il formato supervisor non prevede la presenza del campo information nella trama

ed è usato per trasportare informazioni di controllo relative agli I-frame; per esempio, fornire un ACK in assenza di traffico nella direzione inversa oppure operare il controllo di flusso. Le trame di questo formato sono dette S-frame; - il formato unnumbered è utilizzato per due scopi diversi: trasportare dati di

utente in modalità non connessa e trasportare messaggi di controllo del collegamento (inizializzazione, diagnostica, ecc.). Le trame di questo formato sono

dette U-frame.

Il campo NETWORK PDU (o information) può avere 0 o più byte (non è stabilito un limite massimo, ma PDU troppo grandi potrebbero essere frammentate dal sottolivello MAC) che contengono la PDU che il livello superiore (Network Layer) si attende di ricevere dal sottolivello MAC in ricezione o invia al sottolivello MAC in trasmissione.

Sottolivello inferiore MAC: 802.3 – Ethernet

Tutto quanto descritto nel documento 802.3 rappresenta di fatto tutta la tecnologia Ethernet, o meglio, una famiglia di tecnologie che comprende sia protocolli del livello

Data Link, sia le tecnologie del livello Fisico a essi associate

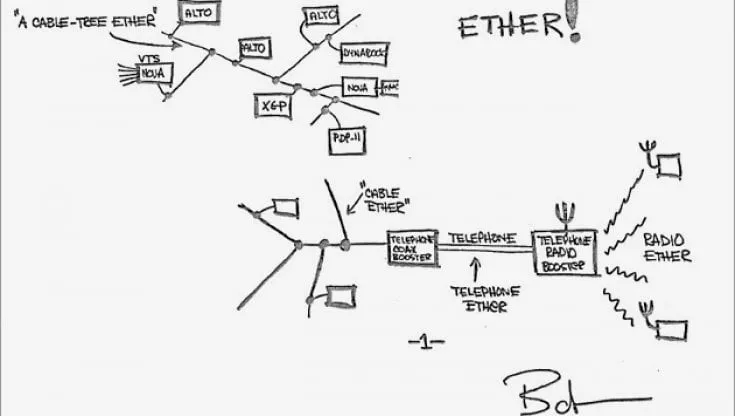

Ethernet è nata a metà anni ’70 nei laboratori Xerox PARC (Palo Alto Research Center – California), presso i quali Robert Metcalfe progettò una rete con topologia a bus con cavi coassiali

Gli standard attuali, definiti nello standard IEEE 802.3, privilegiano:

- una topologia a stella con uno switch come centro della stella

- un cablaggio realizzato con doppini di rame intrecciati o cavi in fibra ottica (il cavo coassiale è ormai superato) con velocità che vanno dai 100 Mbps fino a 100 Gbps

- la trasmissione dei dati in banda base: il segnale che contiene l’informazione è inviato direttamente, senza essere modulato, e quindi, senza essere trasferito in una banda di frequenza diversa dalla propria

- la codifica Manchester e le sue varianti

Come detto in precedenza, il sottolivello inferiore MAC risolve il problema dell’accesso al mezzo trasmissivo condiviso. Cioè il suo compito è arbitrare l’accesso all’unico mezzo trasmissivo comune tra tutti i sistemi che hanno necessità di trasmettere in una determinata rete.

Quindi mentre l’LLC è unico, si avrà invece uno standard MAC (condiviso tra

sottolivello MAC e livello Physical) diverso per ogni tipo di rete e mezzo fisico di

trasmissione.

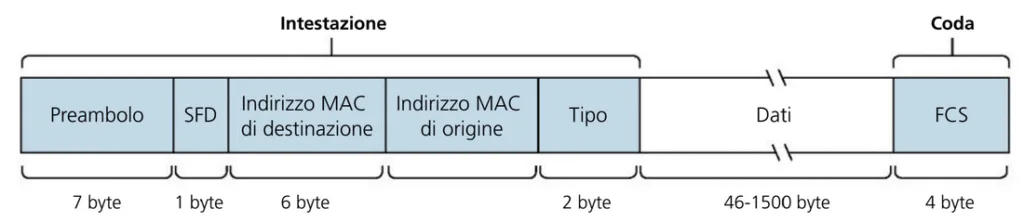

Una trama del sottolivello MAC – Ethernet è costituita da:

- un’intestazione (header);

- i dati ricevuti dal livello LLC;

- una coda (trailer).

In particolare, la trama «Ethernet II» (la versione che ha sostituito quella iniziale) hanno una lunghezza variabile da 64 e 1518 byte (escludendo preambolo ed SFD) e prevede i campi mostrati nella figura seguente:

- Preambolo (7 byte): serve per delimitare la trama (framing). È una sequenza di bit (1 e 0) che si alternano per permettere al ricevente di sincronizzarsi con il trasmittente;

-

SFD (Start Frame Delimiter) (1 byte): è sempre impostato con i bit «10101011».

Avvisa il ricevente che i successivi 6 byte sono l’indirizzo di destinazione; -

Indirizzo MAC di destinazione (6 byte): contiene l’indirizzo MAC della

scheda di interfaccia di rete del dispositivo a cui è destinato il messaggio; -

Indirizzo MAC di origine o mittente (6 byte): contiene l’indirizzo MAC

della scheda di interfaccia di rete del dispositivo che genera il messaggio; - Tipo (2 byte): in «Ethernet II» questo campo contiene un numero che identifica il protocollo di rete sovrastante, incapsulato nella trama Ethernet. I valori presenti nel campo Tipo sono, per esempio, 0800 (in esadecimale) per IPv4 o 86DD per IPv6;

- Dati (minimo 46 byte, massimo 1500 byte): contiene i dati ricevuti dal livello superiore (la trama del livello LLC). Se il campo ha una lunghezza inferiore, allora deve essere “completato” con caratteri di riempimento. Questo garantisce che la dimensione del frame raggiunga almeno 64 byte, essenziale per evitare che la trasmissione di frame troppo corti provochi la mancata rilevazione delle collisioni che possono capitare quando due stazioni trasmettono nello stesso istante;

-

FCS (Frame Check Sequence) (4 byte): contiene il codice a 32 bit, generato con

la ecnica dei polinomi a ridondanza ciclica (CRC) per la rilevazione deglierrori

Non esiste un segnalatore di fine frame. Tale ruolo è assunto dall’inter-frame spacing (o IFG inter-packet GAP), che ha lo scopo di definire lo spazio temporale minimo tra due frame consecutivi. Il valore minimo standardizzato per l’inter-frame spacing delle reti Ethernet è di 96 bit time.

Lo spazio temporale minimo tra due frame consecutivi dipende dalla velocità trasmissiva, quindi 96 bit time corrispondono a 9,6 μs a 10 Mbps, 960 ns a 100 Mbps, 96 ns a 1 Gbps, 9,6 ns a 10 Gbps e così via per le altre velocità. Notare come la distanza minima in termini temporali tra due frame consecutivi si riduca molto all’aumentare della velocità trasmissiva.

Gli indirizzi MAC

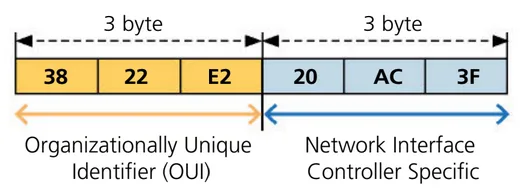

L’indirizzo MAC, o fisico (Physical Address), è formato da 6 byte (48 bit), e

individua univocamente una scheda di rete a livello mondiale:

- i fornitori dei dispositivi ricevono da IEEE un codice univoco di 3 byte (6 cifre

esadecimali), chiamato identificatore univoco dell’organizzazione (OUI

– Organizationally Unique Identifier), - a questo codice è aggiunto un numero di serie di 3 byte per ogni singola

scheda, chiamato Network Interface Controller Specific

Un indirizzo MAC identifica il dispositivo o, meglio, la sua «interfaccia di rete».

È cablato nella ROM della scheda NIC (Network Interface Card) (Figura 6), e viene

caricato nella RAM all’avvio del sistema.

È compito del produttore garantire che ogni suo dispositivo abbia un indirizzo

MAC differente.

Gli indirizzi MAC possono essere:

- unicast: individuano una singola stazione

- multicast: individuano un gruppo. Ad esempio FF:FF:FF:[0:F]X:XX:XX indica tutti gli host con scheda di rete di qualsiasi produttore e con prima cifra del 3° byte compresa tra 0 e F

- broadcast: individuano tutti gli host connessi alla rete e può essere solo FF:FF:FF:FF:FF:FF

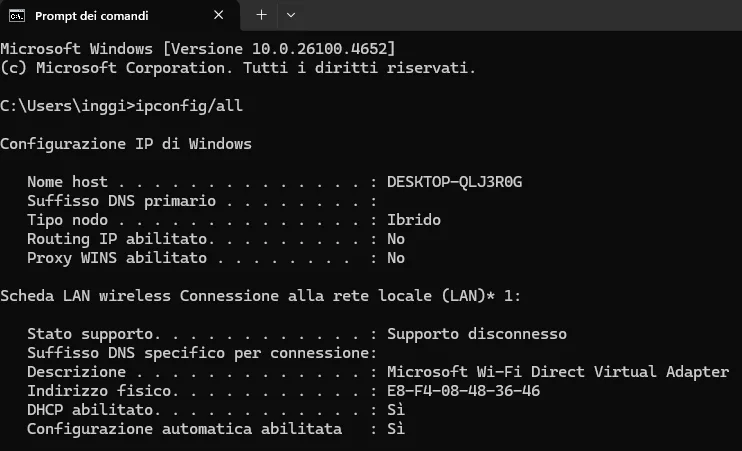

Per ambienti Windows possiamo identificare l’indirizzo MAC digitando il comando ipconfig/all al prompt dei comandi:

Ricercando in rete E8-F4-08 ad esempio dal sito https://maclookup.app/ otteniamo:

Per ambienti LINUX possiamo identificare i MAC address attraverso il comando ifconfig -a

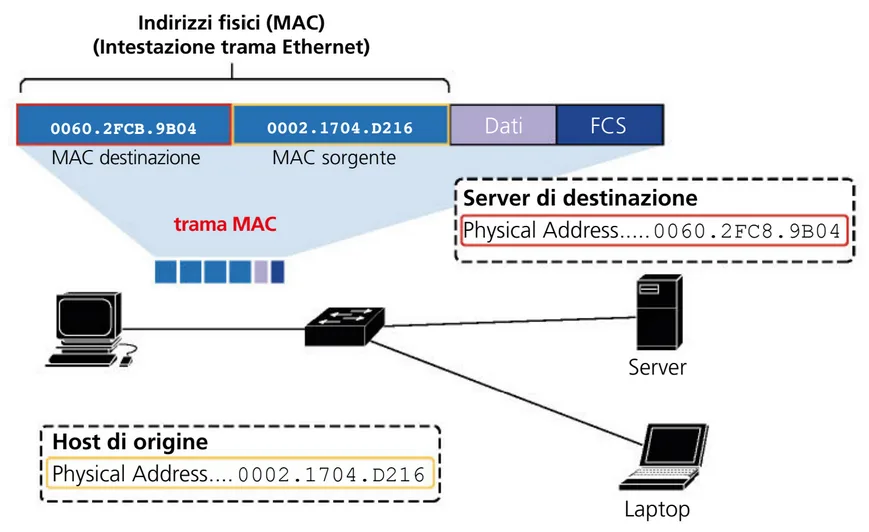

Quando una stazione vuole inviare un messaggio, deve inserire nei campi dell’intestazione della trama il proprio indirizzo e quello di destinazione (Figura).

Quando una stazione riceve il messaggio, deve controllare se l’indirizzo MAC di

destinazione corrisponde al proprio. In questo caso l’adattatore di rete estrae i

dati e li passa al livello superiore.

Rilevamento delle collisioni Ethernet – CSMA/CD

Iniziamo con la definizione di due importanti concetti:

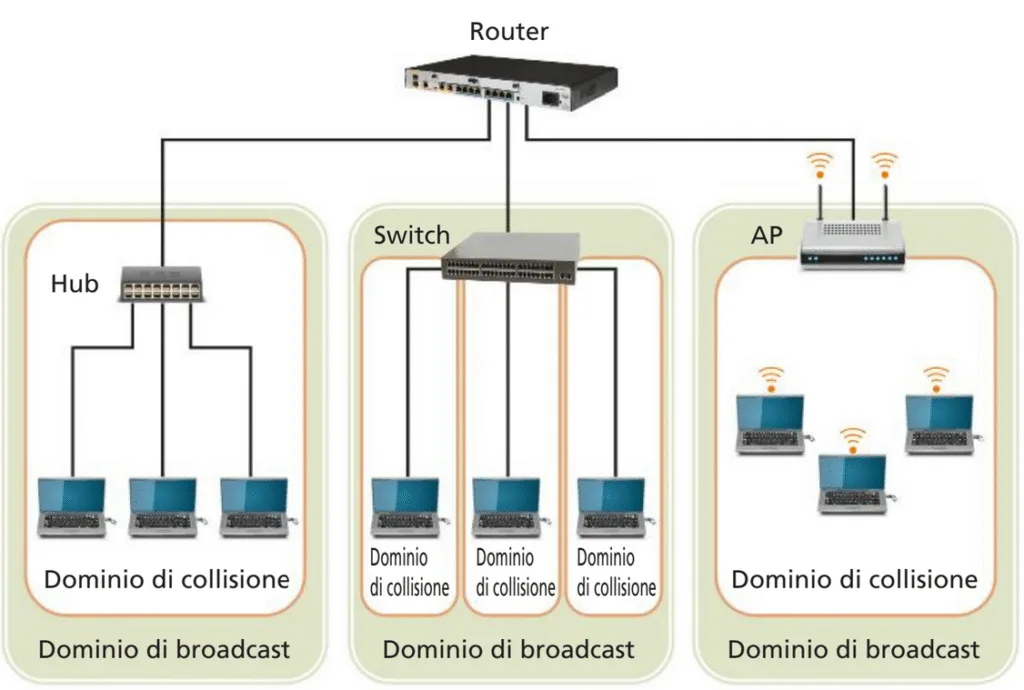

Il dominio di collisione di una rete è un’area in cui può verificarsi una collisione.

Una collisione è la sovrapposizione di due segnali su un canale di trasmissione. Le

collisioni si verificano nelle comunicazioni half-duplex, non in quelle full-duplex. Se c’è una collisione, i due computer coinvolti devono interrompere l’invio dei dati e riprovare successivamente a trasmettere. Gli hub e i repeater creano un unico dominio di collisione uno per ciascuna porta.

Il dominio di broadcast di una rete è l’insieme degli host che ricevono un messaggio trasmesso in broadcast da uno di essi.

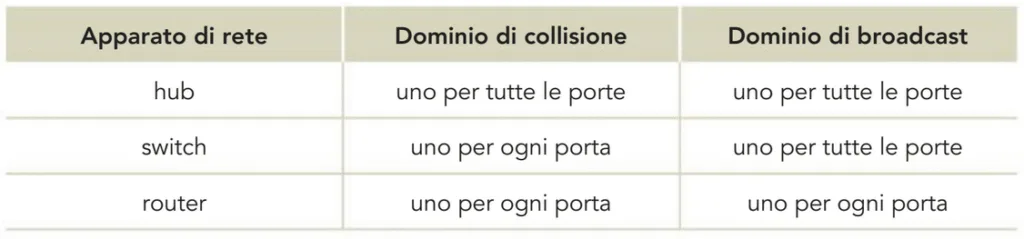

Nella tabella seguente si evidenzia come l’impiego nelle LAN di apparati di rete quali hub, switch o router, abbia conseguenze sui domini di collisione e di broadcast presenti nella rete

Le reti Ethernet più datate, ad esempio in reti realizzate con HUB (che ricordiamo è un dipositivo che lavora a livello 1 del modello ISO/OSI physical layer), di tipo half-duplex (trasmissione bidirezionale ma una per volta) trasmettono utilizzando una tecnica a contesa che non prevede prenotazioni e relativo uso esclusivo del canale. Questo implica che occorre rilevare le eventuali collisioni

La rilevazione delle collisioni veniva effettuata attraverso la tecnica CSMA/CD (Carrier Sense Multiple Access with Collision Detection = Accesso multiplo al canale attraverso ascolto della portante con rilevazione delle collisioni)

La portante è un’onda, solitamente sinusoidale, che viene modificata (modulata) da un segnale (di modulazione) che contiene le informazioni da trasmettere.

Come risultato della modulazione, il segnale che contiene l ‘informazione è trasposto dalla propria banda di frequenza (banda base) in una nuova banda.

La CSMA/CD per gestire le collisioni prevede che l’host si metta in ascolto del canale di accesso condiviso (accesso multiplo: Multiple Access) e se lo trova inattivo (idle), cioè non rileva altri frame trasmessi da altre stazioni (rilevamento della portante: Carrier Sense), attende un tempo di 96 bit time (l’inter-frame spacing delle reti Ethernet pari a 9,6 μs per reti di questo tipo con velocità di 10 Mbps) e poi procede alla trasmissione; se invece è occupato (busy) attende che il canale torni libero prima di ritrasmettere.

Se però l’hub durante l’inter-frame spacing dell’host si è messo anch’esso in ascolto e non rilevando ancora nessuna trasmissione inizia a trasmettere, avviene una collisione.

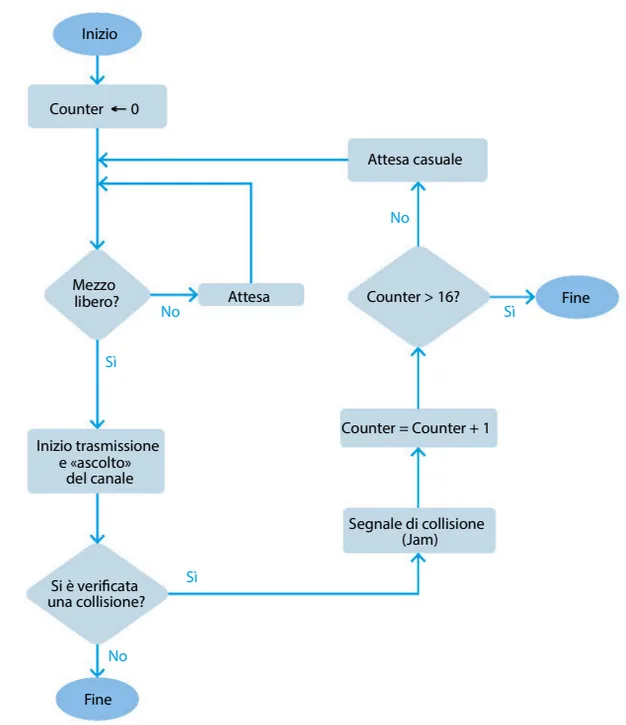

In seguito all’avvenuto rilevamento della collisione (Collision Detection) si mette in moto il seguente procedimento:

- 1° passo: un qualsiasi host su quel segmento di rete, che si accorge per primo della collisione ricevendo frame incompleti (frammenti), interrompe la trasmissione;

- 2° passo: lo stesso host che per primo si è accorto della collisione immette sulla rete un frame speciale, diverso da tutti gli altri, noto come sequenza di jamming della lunghezza di 48 bit (dallo standard 802.3 in poi, prima era di 32 bit);

- 3° passo: gli host in ascolto, riconosciuto il jamming, interrompono anch’essi le

trasmissioni e scartano i frammenti ricevuti; - 4° passo: prima di ricominciare a trasmettere, ogni host attende un tempo pseudo

casuale dato dall’algoritmo di backoff esponenziale binario.

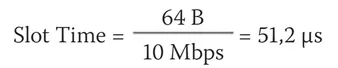

Il tempo di attesa minimo (Slot Time) è pari alla lunghezza minima del frame Ethernet diviso la velocità del canale. La lunghezza minima del frame è 64 byte

Se supponiamo il canale a velocità 10 Mbps, abbiamo che il tempo minimo necessario per inviare i 64 byte è:

L’algoritmo di backoff stabilisce che il tempo di attesa effettivo sia un multiplo r dello

Slot Time, calcolato nel seguente modo:

Tempo di attesa effettivo = r ∙ Slot Time

con 0 < r < 2k – 1

con k = min (n, 10) dove k è il limite di backoff e n è il numero di collisioni consecutive.

L’algoritmo tende a premiare gli host col minor numero di collisioni consecutive n, poiché esse minimizzano k che a sua volta riduce il range in cui viene estratto

random (in questo consiste la pseudocasualità) il fattore moltiplicativo r.

Notare che k può avere valore massimo pari a 10 perché così r può essere al massimo 1.023 (2^10 – 1). Questo valore (1.023) è considerato la giusta via di mezzo tra il rischio da parte di un host di attendere troppo (si vuole avere un basso ritardo quando poche stazioni collidono) e il rischio, quando la collisione coinvolge tante stazioni, che molte di loro estraggano lo stesso intervallo di attesa e quindi si ripeta la collisione. L’algoritmo tende insomma ad adattarsi dinamicamente al numero di host che tentano di trasmettere e al numero di collisioni verificatesi consecutivamente.

Se si verificano 16 collisioni consecutive scatta una segnalazione d’errore al livello

Network

Gli Switch

Abbiamo visto che l’utilizzo di HUB nelle reti LAN genera un elevato rischio di collisioni. Questo perchè quando l’hub riceve un segnale su una porta, lo inoltra su tutte le altre senza svolgere alcuna elaborazione. Tutte le stazioni ricevono il frame e controllano l’indirizzo di destinazione. Solo la stazione a cui il frame è diretto lo trattiene, le altre lo ignorano. Ma se ci fosse un invio contemporaneo di trame da due o più stazioni, avendo l’hub un unico dominio di collisione per tutte le sue porte, questo potrebbe portare ad una collisione.

A partire dallo standard 802.3x viene introdotto il full-duplex nelle reti Ethernet.

L’arrivo degli switch full-duplex rende superata la tecnica CSMA/CD avendo ridotto di fatto il rischio delle collisioni.

La sostituzione degli hub/repeater con gli switch ha consentito di superare il problema delle collisioni, in quanto ogni computer è collegato direttamente allo switch e non condivide il canale di trasmissione con altri computer.

In realtà, possono ancora verificarsi delle collisioni all’interno dello switch, quando

una coppia di computer, collegati allo stesso switch, invia l’uno all’altro un messaggio

esattamente nel medesimo istante. Analoga situazione si verifica quando due computer inviano contemporaneamente un messaggio a un terzo computer, tutti e tre collegati allo stesso switch.

Se questa combinazione dovesse verificarsi spesso, perché, per esempio, due computer si scambiano frequentemente molti dati, allora il problema deve essere risolto a livello di progettazione della rete collegando i due computer a due diversi switch.

Il comportamento dello switch quando riceve un messaggio broadcast resta lo stesso dell’hub: il messaggio viene inviato a tutti gli host connessi alle sue porte. In una LAN di grandi dimensioni con centinaia di computer, si genera un notevole traffico che rallenta il normale traffico dati.

La presenza in una LAN di molti switch, collegati tra loro, aumenta la dimensione

del dominio di broadcast con conseguente incremento del traffico in rete quando

viene inviato un messaggio in broadcast.

Inserire un router permette di dividere una LAN in più LAN di dimensioni minori per cui si riduce anche il dominio di broadcast. Un’alternativa molto usata attualmente è di suddividere la rete locale in sottoreti virtuali, dette VLAN (Virtual LAN) che studieremo in seguito.

Lo switch opera al livello Data Link (“Switch Ethernet Layer 2”), cioè prende le

sue decisioni basandosi esclusivamente sugli indirizzi MAC indipendentemente

dal protocollo del livello di rete utilizzato (IPv4, IPv6 o altro).

Funzionamento dello switch

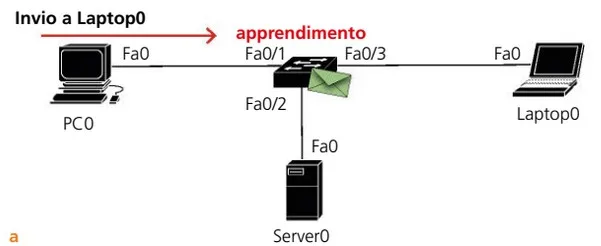

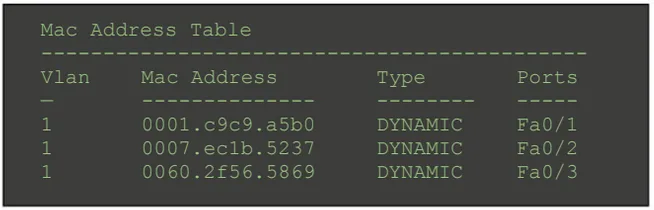

Lo switch ha in memoria una tabella (MAC Address Table) in cui ogni riga contiene l’associazione porta-indirizzo MAC del dispositivo collegato.

Questa tabella è creata dinamicamente, in auto-apprendimento, analizzando le

trame che arrivano in ingresso sulle porte dello switch.

Quando uno switch riceve da un dispositivo di rete una trama Ethernet, compie

due operazioni distinte:

- l’apprendimento basato sull’indirizzo MAC sorgente;

- l’inoltro basato sull’indirizzo MAC di destinazione.

-

Apprendimento basato sull’indirizzo MAC sorgente

Durante questa operazione lo switch impara ad associare l’indirizzo MAC alla

porta.

Lo switch esamina l’indirizzo MAC sorgente della trama che riceve su una porta

e cerca una corrispondenza nella tabella:

- se l’indirizzo non è presente nella tabella, viene aggiunto insieme al numero di porta dello switch. Ad esempio, nella tabella MAC mostrata nella Figura 1, viene aggiunta la prima riga, che associa all’indirizzo MAC 0001.c9c9.a5b0 la porta Fa0/1, da cui proviene la trama;

- se l’indirizzo è presente nella tabella, lo switch rinfresca il timer relativo

a quella porta; - se l’indirizzo è presente nella tabella, ma è associato a una porta diversa, la tabella si aggiorna con la nuova corrispondenza MAC-porta.

-

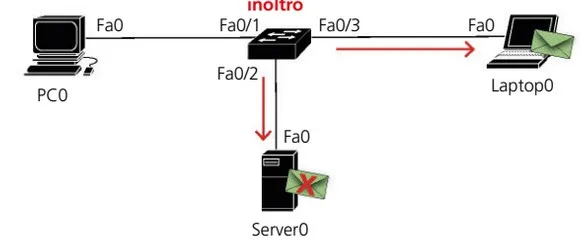

Inoltro basato sull’indirizzo MAC di destinazione

In questa fase lo switch esamina l’indirizzo MAC di destinazione e, in caso di

indirizzo unicast, cerca nella tabella la voce (univoca) corrispondente:

- se l’indirizzo è presente, lo switch inoltra la trama ricevuta sulla porta

corrispondente; - se l’indirizzo non è presente, lo switch inoltra la trama su tutte le porte

tranne quella di provenienza (flooding), come mostra la Figura 2

All’accensione la tabella è vuota e lo switch si comporta come un hub.

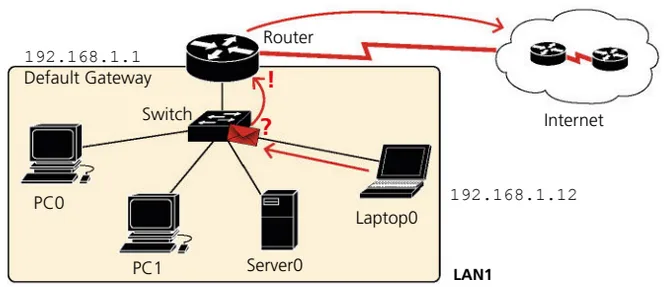

La tabella si popola man mano che il processo di filtraggio prosegue. Se l’indirizzo di destinazione non si trova nella rete locale, la trama viene inoltrata all’indirizzo MAC del gateway predefinito, cioè del router che serve da collegamento con altre reti.

Nelle LAN il compito di invio dei messaggi è delegato al protocollo Data Link. Il

livello Rete non ha alcuna funzione all’interno del segmento di rete locale.

D’altra parte, quando il destinatario è su un’altra LAN, la trama Ethernet non può

essere inoltrata direttamente al dispositivo di destinazione, ma è inviata, dallo switch, all’indirizzo MAC del gateway predefinito, il router. Infatti, per collegare reti diverse è necessario ricorrere ai servizi del livello di rete e al router, che

è il dispositivo che instrada i pacchetti su reti esterne alla LAN di appartenenza.

Se entro un determinato tempo (qualche minuto) le voci in tabella non vengono

utilizzate, vengono cancellate, per non saturare lo spazio della tabella.

Struttura di uno switch layer 2

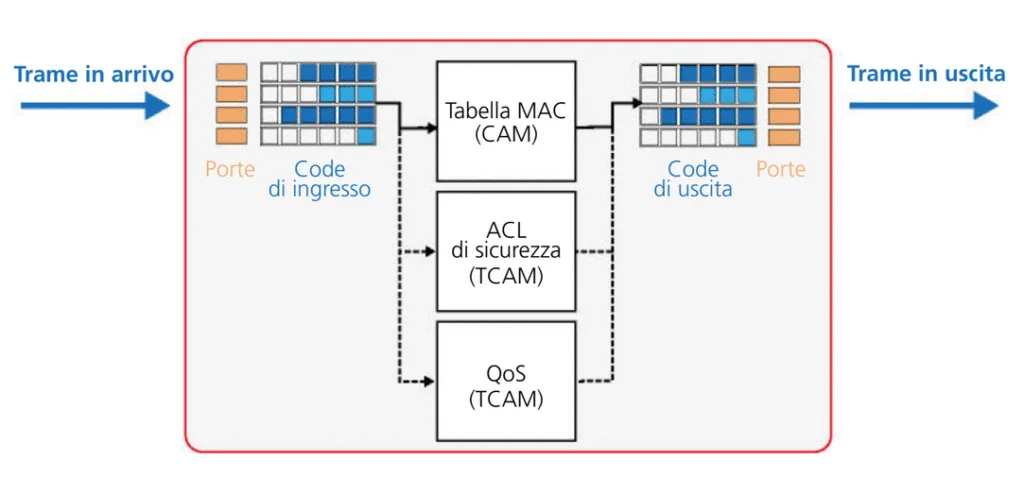

Le trame che giungono a una porta dello switch sono inserite nelle code di ingresso, per poi essere estratte e indirizzate seguendo criteri che rispondono a tre domande:

- su quale porta di uscita deve essere inoltrata la trama?

- ci sono particolari restrizioni che vanno valutate per l’inoltro della trama?

- ci sono delle priorità di cui tener conto?

La risposta alla prima domanda è nota: la tabella MAC specifica su quale porta

di uscita va inoltrata la trama ricevuta.

La seconda domanda riguarda la sicurezza e la risposta consiste nell’applicare

delle regole ACL (Access Control List) che specificano quali indirizzi MAC sono

ammissibili e quali no.

La risposta alla terza domanda si riferisce ai parametri QoS (Quality of Service)

che sono associati al tipo di trama in ingresso, per assegnare priorità alle trame

di particolari applicazioni. Ad esempio, i dati relativi alla voce in una comunicazione VoIP (Voice over IP) devono avere la priorità sui dati di un file che viene scaricato da Internet.

Per le tabelle MAC, gli switch utilizzano la memoria CAM (Content-Addressable

Memory), mentre le tabelle ACL e QoS sono ospitate nella memoria TCAM (Ternary

Content-Addressable Memory), che memorizza anche altre informazioni associate al

livello superiore. Si tratta di memorie RAM molto veloci, per consentire rapide consultazioni e scelte immediate che non pesino sulle prestazioni dello switch.

Dalla CSMA/CD allo switching

Abbiamo visto che con l’introduzione degli switch la tecnica CSMA/CD è ormai superata dallo switching (commutazione), termine con il quale viene eseguito il passaggio delle trame dalle porte di ingresso a quelle di uscita.

Esistono 3 tecniche di switching:

- Commutazione store and forward: in questa tecnica la trama deve essere ricevuta interamente prima di ogni decisione. Il campo FCS della trama ricevuta viene controllato per garantire l’integrità e la correttezza dei dati. Se il CRC è errato la trama viene scartata altrimenti si procede all’inoltro sulla porta di uscita sulla base dell’indirizzo MAC di destinazione. Il vantaggio è che la trama viene inoltrata solo se corretta. La commutazione store-and-forward è necessaria quando si deve salvaguardare la qualità del servizio (QoS)

- Commutazione cut-through: lo switch prende la decisione di inoltro immediatamente, non appena dispone di una frazione della trama che gli consente di avere informazioni sufficienti (almeno l’indirizzo di destinazione) per l’invio del frame. Secondo questo approccio una trama errata non viene eliminata, tuttavia il tempo impiegato per l’invio della trama (latenza) è molto inferiore rispetto alla tecnica store-and-forward

- Commutazione fragment-free: applica lo store-and-forward ma solo per i primi 64 byte allo scopo di verificare eventuali errori che statisticamente cadono più frequentemente nei primi byte del frame

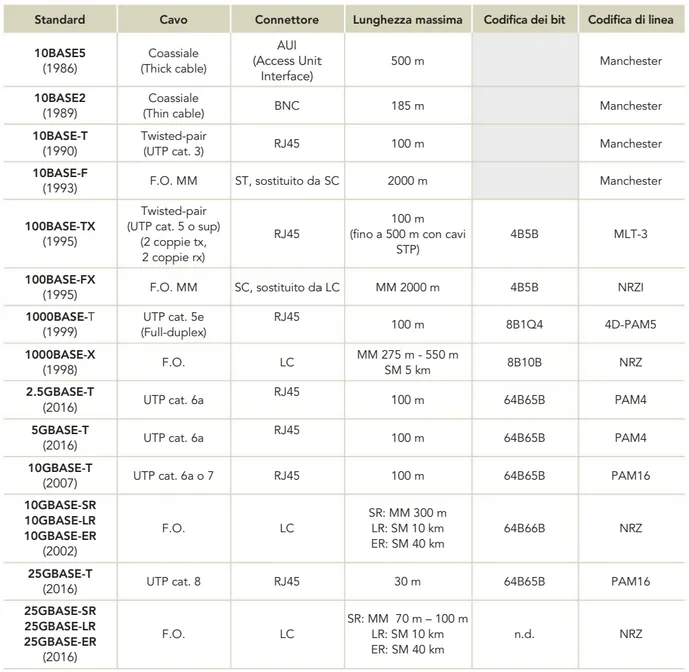

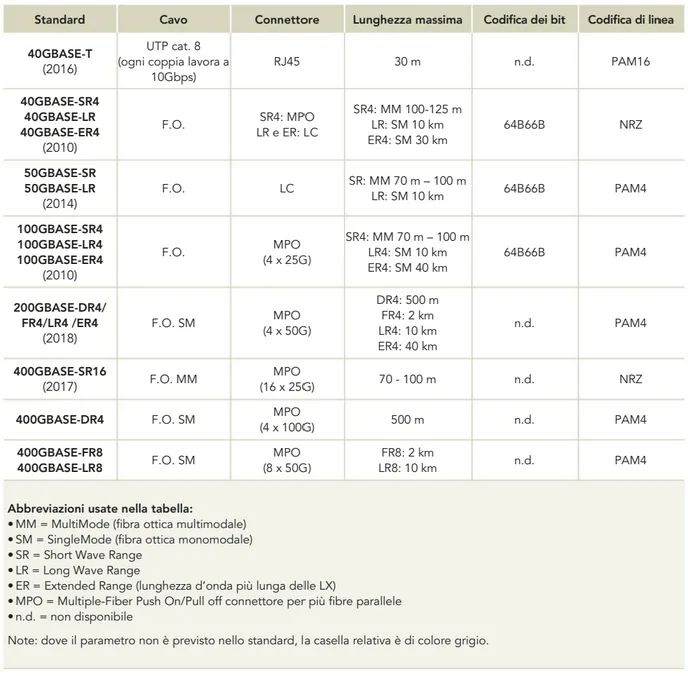

Tecnologie Ethernet ed evoluzione

Nel 1985 Ethernet diventa lo standard IEEE 802.3 che, col passare degli anni, svilupperà tutta una serie di specifiche che si distinguono per mezzo fisico, velocità

di trasmissione e topologia. L’acronimo che individua i vari standard (per esempio

100BASE-FX, 400GBASE-SR16, ecc.) è costruito secondo alcune regole:

- la prima parte indica la velocità: 10, 100, 1000 si riferiscono a Mbps, mentre con

velocità superiori a 1 Gbps si usa aggiungere la lettera G: 10G, 40G, ecc.; - “BASE” è l’abbreviazione di “baseband”, banda base, e indica che il mezzo trasmissivo trasporta solo traffico Ethernet;

- l’ultima parte si riferisce al mezzo fisico usato per la trasmissione, la lettera “T” sta per “twisted”, se è presente indica che lo standard usa cavi tipo UTP.

Per le fibre ottiche sono state usate più lettere, a seconda delle lunghezze d’onda coinvolte: “S” = Short Wave, “L” = Long Wave, “E” = Extended. Inoltre, “X” indica l’impiego della codifica 8B10B, “R” la codifica 64B66B, “W” è un’interfaccia particolare, WIS, per la trasmissione su reti SONET (standard trasmissivo del Nord America)

Nella tabella seguente sono elencati gli standard Ethernet più diffusi, ordinati per velocità di trasmissione. Come già sottolineato più volte, la tecnologia di queste reti è in continua evoluzione.

Sono riportati solo gli standard più utilizzati per tipologia; per esempio, per le reti Ethernet a 10 Gbps in fibra ottica, sono stati definiti una decina di standard differenti, ma nella tabella non sono stati inseriti tutti. Infine, se l’informazione non è

pubblicamente disponibile, nel relativo campo si è inserita la sigla n.d.

I parametri riportati in tabella, per ogni tipologia di standard sono:

- cavo, il tipo di cavo usato: twisted-pair (si indica UTP, ma la tecnologia del cavo

può anche essere STP o FTP) o fibra ottica (F.O.); - connettore, il tipo di connettore usato per collegare il cavo alla scheda di rete, per

il tipo MPO si indica anche quanti canali sono usati, per esempio: (4 x 50G) significa 4 canali da 50 Gbps, ognuno contiene 4 fibre per tx e 4 per rx; - lunghezza massima, la lunghezza massima del cavo, che nella documentazione

sulle F.O. è indicata come “distanza”. Le distanze massime per le fibre ottiche variano in base al diametro del core; inoltre, è prevista anche una lunghezza minima, non indicata in tabella, che negli standard fino a 10 Gbps è 2 m, per poi scendere a 0,5 m per gli standard con velocità maggiori; - codifica dei bit, come visto nel paragrafo precedente a partire dagli standard a

100 Mbps la codifica di linea dei bit da trasmettere viene fatta precedere da un’altra codifica; - codifica di linea, è la codifica dei bit nel segnale da trasmettere sul cavo.

E ancora…

Ethernet, Fast Ethernet, Gigabit Ethernet

Le principali differenze tra Ethernet, Fast Ethernet e Gigabit Ethernet risiedono nella velocità di trasmissione dati supportata. Ethernet originale (10BASE-T) offre 10 Mbps, Fast Ethernet (100BASE-TX) arriva a 100 Mbps, mentre Gigabit Ethernet (1000BASE-T) raggiunge 1000 Mbps (1 Gbps). In sintesi, Gigabit Ethernet è più veloce di Fast Ethernet, che a sua volta è più veloce della Ethernet originale.

In termini di compatibilità, Gigabit Ethernet è retrocompatibile con Fast Ethernet e Ethernet originale, il che significa che si possono collegare dispositivi con velocità diverse a una rete Gigabit Ethernet, ma la velocità complessiva della rete sarà limitata dal dispositivo più lento. Ad esempio, se si collega un dispositivo Fast Ethernet a una rete Gigabit Ethernet, la velocità di comunicazione tra quel dispositivo e gli altri dispositivi nella rete sarà limitata a 100 Mbps.

La velocità di trasmissione è legata sia alla lunghezza minima del pacchetto sia all’estensione massima della rete intesa come distanza tra le due stazioni più lontane. Nello specifico, all’aumentare della velocità di trasmissione, per mantenere le stesse caratteristiche Ethernet si deve agire o sulla dimensione del pacchetto (aumentandola) oppure sulla massima distanza della rete (diminuendola).

Nelle reti Ethernet la dimensione del pacchetto va da 64B a 1518B e la massima dimensione della rete (teorica) è di circa 2000m

Nelle reti Fast Ethernet si è deciso di mantenere inalterata la dimensione del pacchetto ma poichè la velocità di trasmissione è 10 volte maggiore rispetto alla rete Ethernet si è scelto di ridurre la massima distanza teorica a 200m

Nelle reti Gigabit Ethernet per mantenere una distanza massima teorica di circa 200m si è modificata la struttura della trama aggiungendo il campo EXTENSION dopo FCS che va da un minimo di 0 a un massimo di 448 byte (trama di lunghezza massima = 1518 + 448 = 1966 byte

Lascia un commento